Car Hacking

Sollten Sie irgendwann Ihren Sohn oder Ihre Tochter vermissen, schauen Sie doch mal in der Garage nach. Denn wenn sich herumspricht, was zwei junge Wissenschaftler der Hochschule Darmstadt mit den Elektro-Autos anstellen, die an der h_da für Forschungszwecke genutzt werden, könnte sie auf der Liste der Top-Aufenthaltsorte einen rasanten Aufstieg hinlegen: Mit Fachwissen und raffinierter Technik haben die Informatik-Doktoranden Timm Lauser und Jannis Hamborg einen VW und einen Tesla in Riesenspielzeuge für Rennspiele verwandelt. Der besondere Spaß daran ist das reale Fahrgefühl mit Gaspedal und Bremse. Ihre Erfindung trug den beiden bereits eine Einladung nach Las Vegas ein: Auf der DEF CON Hacking Conference im August stellten sie ihr Projekt „Vehicle-to-Game (V2G)“ vor und lieferten die Anleitung und die Software zum Nachbauen gleich mit.

Von Christina Janssen, 12.9.2024

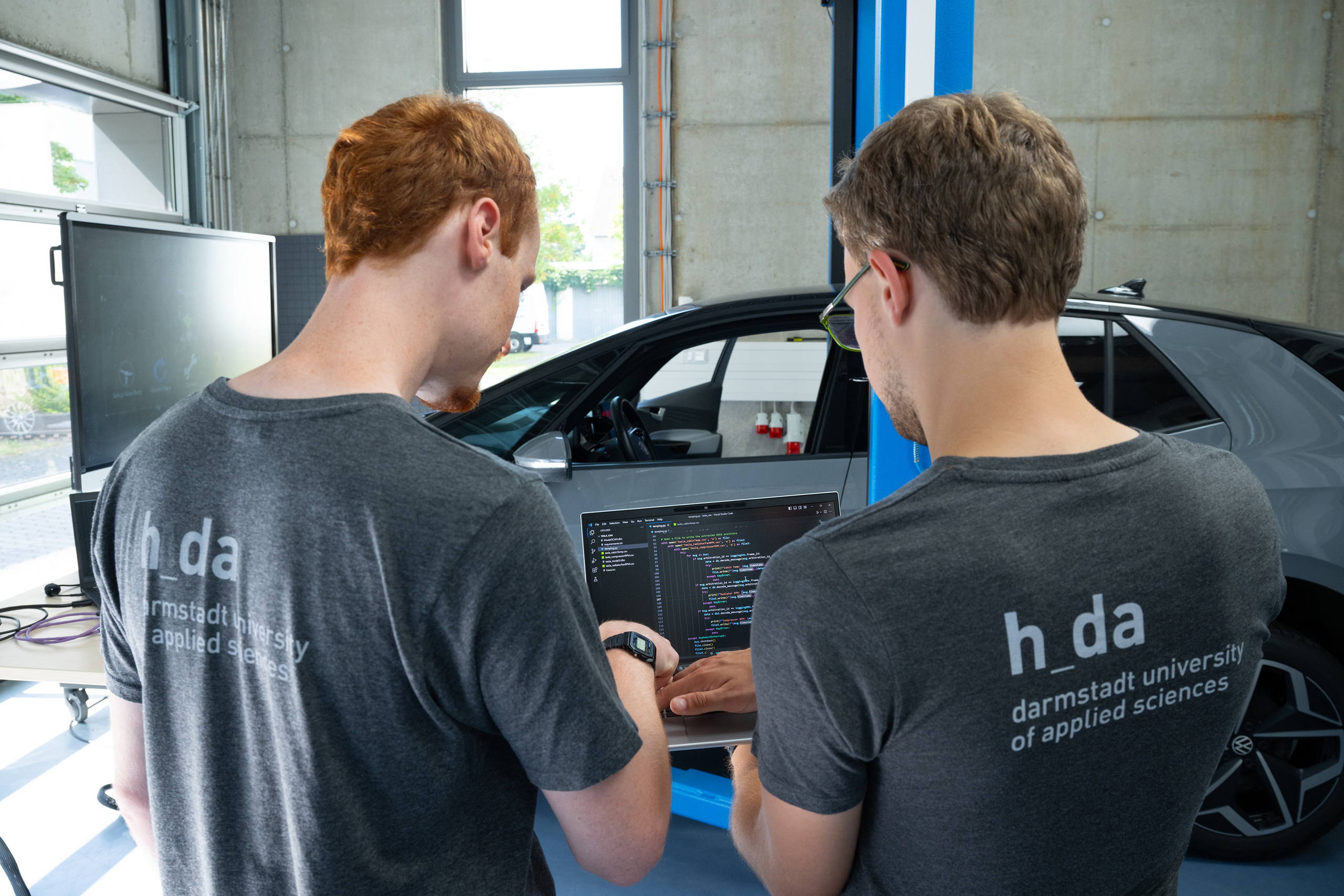

In ihrer Forschung beschäftigen sich Jannis Hamborg und Timm Lauser unter anderem mit dem Zusammenspiel von E-Autos und Ladesäulen. Vehicle-to-Grid (V2G) ist der Fachterminus für dieses Spezialgebiet. Doch für ein Spaßprojekt, das inzwischen international Beachtung findet, definierten die beiden Informatiker das Kürzel einfach um: Aus „Vehicle-to-Grid“ wurde „Vehicle-to-Game“. Und so kommt es, dass Doktorand Timm Lauser an einem sonnigen Donnerstagmorgen im September in der E-Mobilitätswerkstatt der h_da den Rennfahrer mimt. Hoch konzentriert sitzt er auf dem Fahrersitz eines VW ID.3 und fixiert einen riesigen Bildschirm, den er und sein Kollege Jannis Hamborg vor die Windschutzscheibe gerollt haben. Dort saust ein gelbes Rennauto auf engen Straßen an Hindernissen vorbei, sammelt Items und Nitro, dann gibt Lauser nochmal Gas und schaltet per Lichthupe in den Nitro-Modus. Ein rasantes Spiel – und viel besser als am PC: Schließlich sitzt man hier in einem echten Auto und steuert mit Lenkrad, Gaspedal und Bremse.

„Verstehen, wie das Auto spricht“

„Ist das euer Ernst?“, könnte man an dieser Stelle einwerfen. Das erübrigt sich allerdings, sobald die Wissenschaftler erklären, wie sie auf die Idee kamen: „Das Projekt ist ein ‚Abfallprodukt‘ unserer Forschung“, sagt Informatik-Professor Christoph Krauß. „In der Forschungsgruppe Applied Cyber Security Darmstadt beschäftigten wir uns auch mit der IT-Sicherheit von Autos. Wir analysieren Schwachstellen, die es Hackern beispielsweise ermöglichen, aus der Ferne die Lenkung oder die Bremse zu manipulieren.“ Der Punkt ist: Um solche Hackerangriffe zu verhindern, muss man erstmal selbst ein Hacker werden – wie Lauser und Hamborg in ihrem Projekt „V2G“.

Schritt 1: Verstehen, wie das Auto „spricht“. Dafür zapften die Doktoranden die Signalsteuerung des E-Autos an, um die relevanten Daten auszulesen und zu verstehen: Der Kofferraum ist deshalb mit Messtechnik vollgepackt, die auf die Verkabelung und die Signalübertragung des Autos zugreift. So konnten die Forscher exakt analysieren, welches Lenksignal zu welcher Fahrbewegung führt oder wie die Bremsvorgänge des Autos kodiert sind. Und: Welche Angriffspunkte es gibt, um diese Vorgänge zu stören. „Bei jedem Hersteller und jedem Modell ist die Kodierung ein bisschen anders“, erläutert Krauß. „Deshalb ist dieser Teil des Projekts sehr komplex und ein Teil unserer Security-Forschung.“

Im zweiten Schritt schrieben Hamborg und Lauser auf Grundlage der gewonnenen Daten eine eigene Software, mit der sie die Signalsteuerung des Autos gewissermaßen kapern können. „Unsere Software übersetzt die Daten, die wir ausgelesen haben, in ein von uns definiertes Format“, erläutert Jannis Hamborg: „Über die Lichthupe gibt das Auto im Spiel Nitro, wenn ich blinke, kann ich Items abwerfen, in einem Spiel wie Mario Kart zum Beispiel einen roten Panzer.“ Diese Software spielte das V2G-Team dann – Schritt 3 – auf einen einfachen Minicomputer auf, einen Raspberry Pi, den man in jedem Technikmarkt kaufen kann. Mit einem selbst gebauten Adapter können die Forscher den Mini-PC über die Diagnose-Schnittstelle des Autos, die bei einer Reparatur in der Werkstatt zur Fehlersuche genutzt wird, mit dem Bordcomputer verbinden. Dann übernimmt die V2G-Software die Kontrolle: Der Raspberry Pi gibt sich als Spiele-Controller aus, sendet Signale aus dem Auto per Bluetooth an einen Laptop – und die Verfolgungsjagd kann beginnen.

Erfolgreicher Trip nach Las Vegas

Für den maximalen Gaming-Spaß fehlt dann nur noch der Flachbildschirm vor dem Auto. Ansonsten müssen Laptop oder Auto-Display herhalten. „Das ist einfach ein cooler Anwendungsfall“, findet Timm Lauser. „Man kommt darüber leicht mit Leuten ins Gespräch und kann auch diejenigen, die nicht so tief im Thema drin sind, begeistern.“ Für Studierende, die sich ins Thema Automotive Security einarbeiten möchten, sei so ein Projekt eine tolle Motivation. „Alle Studierenden spielen gerne – jedenfalls in der Informatik“, ergänzt Christoph Krauß, der trotz großer Erfolge in der Forschung so wenig „Professorales“ an sich hat, dass man ihm das sofort abnimmt.

Mit zwei h_da-eigenen E-Autos haben die Spaßvögel aus dem Fachbereich Informatik ihre kreative Idee bereits durchexerziert – einem VW ID.3 und einem Tesla Model 3. „Im Prinzip funktioniert das mit bestimmten Anpassungen bei jedem Hersteller und Modell“, freut sich Jannis Hamborg. Wer es selbst ausprobieren möchte, kann sich Schritt 1 und – je nach Hersteller bzw. Automodell – auch Schritt 2, die ein hohes Maß an wissenschaftlich-technischem Verständnis erfordern, erfreulicherweise sparen. Was man braucht, ist dies: ein Laptop, ein OBD-Adapter für die Diagnoseschnittstelle im Auto, ein passendes Kabel, die V2G-Software, die das Team auf der Plattform GitHub veröffentlicht hat – und natürlich Freude am Basteln. Geschätzter Kostenpunkt: unter 50 Euro. Das V2G-Team freut sich über Kontaktaufnahme und Bereitstellung der Daten, wenn Bastler ihre eigenen Autos analysieren und V2G entsprechend anpassen.

Auf der DEF CON-Konferenz in Las Vegas, einer der weltweit größten jährlichen Hacker-Konferenzen mit mehreren Zehntausend Teilnehmenden, war das Fachpublikum über den Vortrag der IT-Spezialisten aus Darmstadt begeistert. „Das war ein supertolles Event“, erzählt Jannis Hamborg. „Lauter techbegeisterte Leute, die sich für unser Projekt interessiert haben. Wir haben viel Input und neue Ideen bekommen. Ein Kollege wollte gleich wissen, ob er V2G auch auf Flugzeuge übertragen kann. Grundsätzlich ist das möglich, wenn auch nochmal deutlich komplexer.“ Überhaupt auf die DEF CON eingeladen zu werden, deren Ursprünge angeblich auf eine legendäre Tech-Party zurückgehen, ist eine Auszeichnung: der Andrang ist groß, das Auswahlverfahren kompetitiv. „Dort vor einigen hundert Leuten auf der Bühne zu stehen, ist wirklich etwas Besonderes“, resümiert Lauser.

Beitrag zu mehr IT-Sicherheit

So wie für die globale Hacker-Community, die sich alljährlich in Las Vegas trifft, steht auch für die Forschungsgruppe um die h_da-Professoren Christoph Krauß und Alexander Wiesmaier die IT-Sicherheit im Vordergrund. „Die Sicherheitslücken, die wir beim Auslesen und Analysieren eines Autos entdecken, melden wir direkt an die Hersteller“, berichtet Krauß. Die Wissenschaftler geben den Autoproduzenten dann ausreichend Zeit, Schwachstellen auszubessern, bevor sie ihre Arbeiten veröffentlichen. „Auf diese Weise kooperieren wir beispielsweise sehr vertrauensvoll mit VW“, erläutert der Experte, der sich auch im Rahmen eines groß angelegten DFG-Projekts mit dem Thema IT-Security von Fahrzeugen befasst.

Ein möglicher Angriffspunkt für Hacker ist übrigens nicht nur die beschriebene Diagnose-Schnittstelle, auf die ein Hacker physisch Zugriff bräuchte, sondern auch die Dachantenne. „Solche Angriffe sind tatsächlich schon vorgekommen und haben die Branche aufgeschreckt“, erzählt Krauß. „Ein Beispiel war der Jeep Hack 2015.“ Damals brachten zwei Hacker einen Jeep Cherokee in voller Fahrt über eine Schwachstelle im Infotainment-System außer Kontrolle. Es war der erste erfolgreiche Remote-Angriff auf ein Auto, der bekannt wurde. „So etwas zu verhindern ist genau das, woran Jannis und Timm forschen.“

Einen großen Teil ihrer Freizeit haben die beiden in das Projekt V2G investiert – neben der Arbeit an ihren eigentlichen Promotionsthemen. „Das war ein reines Hobbyprojekt“, berichtet Jannis Hamborg. „Das macht auch unseren Studierenden Spaß, die bei Team-Events und unseren ‚HackCarDays‘ auch mal spielen dürfen.“ Nach der Veröffentlichung des Projekts hat sich außerdem bereits eine Reihe an Interessenten gemeldet, die mehr als eine spielerische Anwendung im Sinn haben. „Wir haben zum Beispiel eine Anfrage von einem Unternehmen aus Österreich bekommen, das V2G zur Simulation und zu Trainingszwecken nutzen möchte“, berichten die Wissenschaftler. „Auch für Fahrschulen wäre das interessant, um Fahrschüler erst einmal einzugewöhnen.“

Wen das alles neugierig macht, kann das V2G-Team am 27. September auf der „OpenRheinMain“-Konferenz auf dem Campus der Hochschule Darmstadt kennenlernen. Damit es dabei allenfalls zu virtuellen Crashs kommt und der gehackte VW nicht doch mal aus Versehen durch die gläsernen Rolltore der E-Mobility-Werkstatt brettert, ist er übrigens auf einer Hebebühne aufgebockt - ein kleiner Tipp für alle Nachahmer zu Hause...

Kontakt zur h_da-Wissenschaftsredaktion

Christina Janssen

Wissenschaftsredakteurin

Hochschulkommunikation

Tel.: +49.6151.533-60112

E-Mail: christina.janssen@h-da.de

Fotografie: Markus Schmidt

Links

Informatik-Studiengänge an der h_da

Artikel zum Thema

Heise, 13.8.24: Echte Autos in Rennsimulator verwandelt

Golem, 13.8.2024: Raspberry Pi macht Auto zum Game-Controller

impact, 5.1.2023: „Katz-und-Maus-Spiel für die Sicherheit“

Heise, 2.7.2015: „Hacker steuern Jeep Cherokee fern“