Post-Quantum Cryptography

Mit dem Quantencomputer ist es wie mit dem Klimawandel: Jeder weiß, dass er kommt, doch die Welt ist noch nicht dafür gewappnet. Zwar werden Quantencomputer – im Gegensatz zum Klimawandel – auch einen großen Nutzen haben, weil sie bestimmte Probleme, wie etwa die Suche in extrem großen Daten, wesentlich effizienter lösen können als herkömmliche Rechner. Allerdings lösen Quantencomputer auch bestimmte mathematische Probleme, besonders effizient, auf denen die moderne Kryptografie basiert. Deshalb hat die Welt am Tag X, an dem der erste wirklich „mächtige“ Quantencomputer auf den Plan tritt, ein großes Problem: Dann ist im Internet nichts mehr sicher – kein Online-Banking, keine Shopping-Website und auch kein IT-System in Ministerien, Militär, Krankenhäusern, Kraftwerken oder Konzernen. Expert*innen forschen deshalb intensiv an neuen kryptografischen Sicherheitsverfahren. Dazu organisierten die Informatik-Professoren Christoph Krauß und Alexander Wiesmaier im November an der h_da einen hochkarätig besetzten Workshop. Im impact-Interview erläutern sie den aktuellen Stand der Forschung.

Interview: Christina Janssen, 16.1.2025

impact: Ihr Workshop trug den Titel „Die Zukunft sichern: Herausforderungen und Strategien bei der Migration zur Post-Quantum-Kryptografie meistern“. Worum genau ging es?

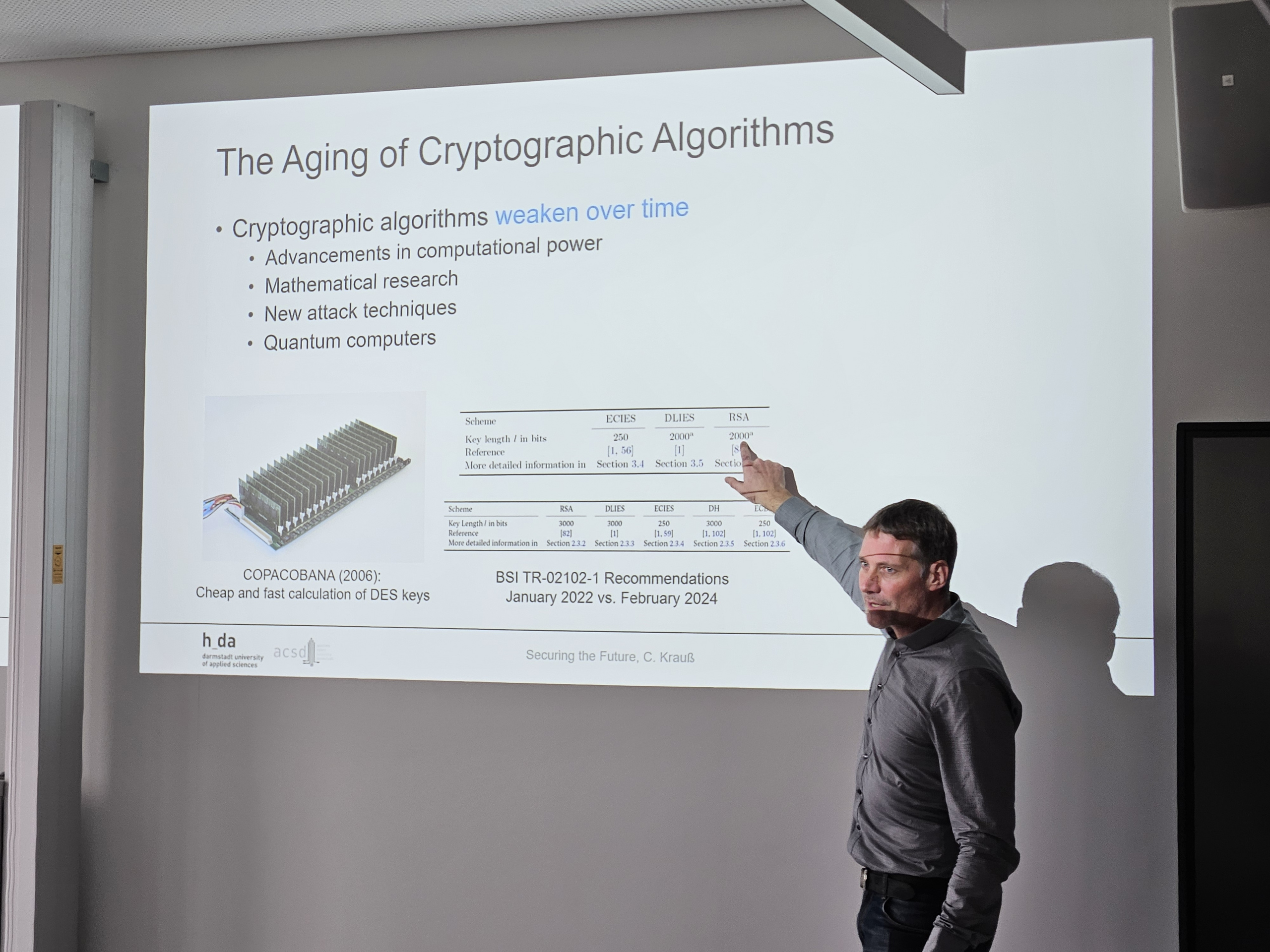

Prof. Dr. Christoph Krauß: Das Problem ist, dass Verschlüsselungsmethoden, also kryptografische Algorithmen, altern und unsicher werden. Das liegt zum einen am ganz „normalen“ Fortschritt: Die Rechenleistung der Computer steigt rasant, deshalb sind Verfahren, die vor 20 Jahren noch sicher waren, heute komplett überholt. Eine große Gefahr stellt aber auch die Entwicklung von Quantencomputern dar, die Angriffe ermöglichen, die vorher nicht möglich waren.

impact: Wird ein ausreichend großer Quantencomputer alle heute gängigen Sicherungsverfahren knacken?

Krauß: Genau, es werden alle gängigen Verfahren unsicher, die man zum Beispiel für digitale Signaturen einsetzt oder für „Sitzungsschlüssel“ für Online-Meetings oder Mails, das sind die sogenannten asymmetrischen Verfahren. Bei den symmetrischen Verfahren, die man zur eigentlichen Verschlüsselung von Daten einsetzt, ist die Gefahr nicht ganz so groß. Auf jeden Fall aber brauchen wir neue Verfahren, die auf anderen mathematischen Prinzipien basieren.

Prof. Dr. Alexander Wiesmaier: Das Problem ist: Wenn der Quantencomputer erst mal da ist, ist ganz viel kaputt. Die meisten Menschen oder Organisationen werden weiterhin herkömmliche Rechner haben und nur sehr mächtige Angreifer einen Quantencomputer. Das ist das Szenario, über das wir hier reden. Ein sehr ungleicher Kampf.

impact: Wer hat denn schon einen so mächtigen Quantencomputer?

Wiesmaier: Keiner. Soweit es die Welt weiß. Aber die großen Player wie Google oder IBM haben funktionierende Quantencomputer mit einer Größe, von der man vor ein paar Jahren noch dachte, dass man die nicht so schnell erreichen kann.

Krauß: Anfang Dezember hat Google den neuen Prozessor „Willow“ vorgestellt, der 105 Qubits hat. Bei den ersten Quantencomputern vor einigen Jahren lag die Anzahl der Qubits noch im einstelligen Bereich, jetzt sind wir schon bei 105.

impact: Was bedeutet diese Zahl?

Krauß: Bei der Vorstellung von „Willow“ wurde ein Vergleich gebracht: Für eine Aufgabe, die er in fünf Minuten löst, bräuchte der derzeit beste Supercomputer zehn Quadrillionen Jahre. Das ist ein bisschen geschönt, weil man Quantenprobleme ohne wirklichen praktischen Nutzen gewählt hat, die der Quantencomputer besonders gut kann und der alltägliche Computer eher schlecht. Aber grundsätzlich ist das die Größenordnung.

impact: Wenn wir also von Cyber-Attacken auf Hochschulen, auf kritische Infrastruktur, auf Regierungseinrichtungen oder Unternehmen sprechen, könnte das durch einen Quantencomputer unvergleichlich viel effektiver vonstattengehen.

Krauß: Das zum einen. Ein anderes Problem ist das Hacken von verschlüsselten Daten im Nachhinein. Nehmen wir etwa Regierungsdokumente, die basierend auf klassischen Verfahren verschlüsselt werden. Die NSA – nur als Beispiel – schneidet den kompletten Kommunikationsablauf bei der Übertragung der Daten mit. Sie kann diese Daten zwar jetzt noch nicht entschlüsseln, hat aber irgendwann einen Quantencomputer, kann den Schlüssel damit knacken und hat dann Zugriff. Daten, die wir heute verschlüsseln, sind in ein paar Jahren nicht mehr sicher.

Wiesmaier: Das ist eine wichtige Triebfeder für unsere Forschung. Es gibt immer Leute, die sagen: Macht mal langsam. Aber wir können nicht erst handeln, wenn der Quantencomputer da ist. Dann ist es zu spät.

impact: Was tut die Forschung, um das zu verhindern?

Krauß: Aktuell arbeiten Forscher an neuen mathematischen Verfahren, die der Quantencomputer nicht knacken kann. Und ein herkömmlicher Computer natürlich auch nicht. Dafür werden neue Post-Quanten-Algorithmen entwickelt, um die klassischen Algorithmen abzulösen. Die neuen Algorithmen haben aber Nachteile, denn sie sind nicht so effizient und haben riesige Schlüssellängen. Deswegen kann man die alten Algorithmen damit nicht Eins zu Eins ersetzen. Bei Autos zum Beispiel, wo IT-Sicherheit heute eine große Rolle spielt, damit sie nicht gehackt und ferngesteuert werden können, hat man beschränkte Ressourcen. Da kann man nicht einfach sagen, der Schlüssel ist jetzt statt ein paar Kilobyte ein paar Megabyte groß und es dauert drei, vier Sekunden statt ein paar Millisekunden, ein Signal zu verifizieren. Da ist man dann schon gegen die Wand gefahren. Und genau hier setzen wir mit unserer Forschung an. Wir bringen die neuen Algorithmen in die Anwendung, so entwickeln wir beispielsweise im Rahmen des vom BMBF geförderten Projekts PARFAIT mit Partnern sichere Verfahren und Methoden für die Post-Quanten-Kryptografie und Krypto-Agilität für den Automobilbereich. Hier arbeiten wir unter anderem mit Professor Marc Stöttinger von der Hochschule RheinMain eng zusammen, der beim Workshop die Herausforderungen beim praktischen Einsatz von Post-Quanten-Kryptografie dargelegt hat.

Wiesmaier: Dabei geht es nicht nur um den erhöhten Ressourcenverbrauch, sondern auch um die Passgenauigkeit der neuen Algorithmen. Wenn man sich kryptografische Bausteine wie Legosteine vorstellt: Da gibt es welche mit zwei Noppen und welche mit vier oder sechs, manche haben nur eine Reihe, andere zwei. Aber es gibt nicht für jeden „konventionellen“ Legostein eine Entsprechung in der Quantenwelt. Das ist wie wenn ich erst einen Nagel habe und dann eine Schraube: Ich kann die Schraube in das Loch vom Nagel schlagen. Das ist aber keine gute Lösung.

impact: Können Sie in einfachen Worten erklären, was mathematisch hinter dem Problem von Nagel und Schraube steckt?

Wiesmaier: Ein Beispiel für den Nagel ist das sogenannten Diffie-Hellmann-Protokoll, um zwischen zwei Kommunikationspartnern Sitzungsschlüssel zu etablieren. Das beruht auf dem Problem des „diskreten Logarithmus“. Anschaulich kann man sich das Problem so vorstellen: Logarithmieren ist schwerer als Potenzieren. Wenn man für die Berechnung reelle Zahlen nimmt (Anm. d. Red.: ganze Zahlen, Brüche, Dezimalzahlen usw.), ist für einen Algorithmus beides gut machbar – Logarithmieren wie Potenzieren. Wenn man jetzt aber statt reeller Zahlen andere, mathematisch komplexere Strukturen nimmt, zum Beispiel „endliche Körper“, dann wird das Logarithmieren sehr schwer für klassische Computer. Vermutlich. Zumindest gibt es bisher keinen mathematischen Beweis, dass das nicht so ist. Wir wissen aber sicher, dass hinreichend große Quantencomputer das effizient können.

impact: Und wie würde die Schraube aussehen?

Wiesmaier: Beispiele für Schrauben sind sogenannte gitterbasierte Verfahren. Hier werden bestimmte Probleme in vieldimensionalen Koordinatensystemen mit hunderten unregelmäßig angeordneten Achsen betrachtet. Grob und vereinfacht gesagt, müsste der Angreifer darin einen bestimmten Punkt finden, der aber nicht auf einer der Achsen liegt, sondern irgendwo dazwischen. Das ist sehr schwierig, auch für Quantencomputer. Hoffentlich. Und das ist im Moment eine der am besten erforschten Herangehensweisen.

impact: Sind solche Verfahren schon im Einsatz?

Wiesmaier: Das ist schon standardisiert, also quasi „zugelassen“, und es laufen jede Menge Experimente damit.

Krauß: Bei einigen dieser neuen Verfahren, die jetzt standardisiert werden, ist unser Kollege Bo-Yin Yang aus Taiwan, mit dem wir den Workshop veranstaltet haben, ganz vorne mit dabei. In seinem Vortrag hat er vorgestellt, wie man gitterbasierte Algorithmen mit mathematischen Tricks so programmieren kann, dass sie effizienter werden, um die Nachteile auszugleichen, die ich vorhin beschrieben habe.

impact: Wie viel Trial and Error ist das? Zeigt am Ende erst die Praxis, ob ein neuer Algorithmus sicher ist?

Wiesmaier: Es kann sich tatsächlich herausstellen, dass neue Algorithmen nicht so sicher sind wie gedacht. Die Standardisierung von neuen Sicherheitsalgorithmen läuft im Rahmen von weltweiten Wettbewerben. Verschiedene Forschungsgruppen reichen ihre Algorithmen bei der zuständigen Kommission ein. Zum Beispiel beim National Institute of Standards and Technology (NIST) in den USA, die dann in einem mehrstufigen Verfahren eine Handvoll "Sieger" ermittelt. Bei einem dieser Verfahren zeigte sich erst sehr spät, kurz vor einer möglichen Standardisierung, dass es komplett unsicher ist.

impact: Wie viel Zeit haben wir noch bis zum ersten „Super-Quantencomputer“, der alles aus den Angeln hebt?

Krauß: Das ist schwer zu sagen. Dazu gibt es auch von den Experten für Quantencomputer unterschiedliche Aussagen – vielleicht zwischen 2033 und 2045. Um vorbereitet zu sein, hat NIST bereits einen Zeitplan für die Umstellung auf Post-Quantum-Kryptografie veröffentlicht. Darin werden die Algorithmen RSA-2048 und ECC-256 ab dem Jahr 2030 als „deprecated“ – also veraltet – bezeichnet und dürfen ab 2035 gar nicht mehr eingesetzt werden. Wenn man an Systeme oder Produkte mit langen Lebenszeiten denkt, wie z.B. Autos, bleibt also nicht mehr viel Zeit. Und auch das bereits erwähnte Problem „jetzt sammeln, später entschlüsseln“ sorgt für Zeitdruck.

Wiesmaier: Ich höre seit 25 Jahren, dass der Quantencomputer in 20 Jahren da ist. Er ist zwar da, aber noch nicht in „gefährlicher Größe“. Die Fortschritte auf dem Gebiet sind aber deutlich erkennbar. Ich denke 20 Jahre sind immer noch eine gute Schätzung.

Kontakt zur h_da-Wissenschaftsredaktion

Christina Janssen

Wissenschaftsredakteurin

Hochschulkommunikation

Tel.: +49.6151.533-60112

E-Mail: christina.janssen@h-da.de

Translation: Sharon Oranski

Links

Website Prof. Dr. Christoph Krauß

Website Prof. Dr. Alexander Wiesmaier

Workshop-Website:

"Herausforderungen und Strategien bei der Migration zur Post-Quantum-Kryptografie"

Forschungsgruppe acsd:

Applied Cyber Security Darmstadt

PARFAIT:

BMBF-Projektsteckbrief

NIST:

Transition to Post-Quantum Cryptography Standards

impact, 27.7.2021:

„Der Quantencomputer bedroht die IT-Sicherheit“

Heise, 9.12.2024:

Google stellt neuen Quantenprozessor „Willow“ vor