HECA

Mit ihrer digitalen Technik, den Steuergeräten und Schnittstellen sind moderne Autos hochvernetzte rollende Computer. Das macht Einsatzfahrzeuge von Polizei oder Feuerwehr zu attraktiven Zielen für Cyberattacken. Das Forschungsprojekt HECA, „Härtung von Einsatzfahrzeugen zum Schutz gegen Cyberangriffe“, stellt sich dem entgegen. Im Auftrag des Hessischen Innenministeriums nehmen die Informatik-Professoren Christoph Krauß und Stefan Valentin mit ihrem Team Polizeifahrzeuge in die Mangel.

Von Daniel Timme, 4.9.2025

110. Der Notruf erreicht die Leitstelle an einem schwülheißen Nachmittag: Banküberfall! „Alle verfügbaren Kräfte sofort ins westliche Industriegebiet!“ Polizistin A stürmt zu ihrem Fahrzeug, drückt auf den Funkschlüssel – nichts. Die Türen bleiben verriegelt. Streifenwagenbesatzung B ist schon unterwegs, funkt die Zentrale an: „Sind die Täter bewaffnet?“ Antwort aus den Fahrzeuglautsprechern: ein Ballermannhit in maximaler Lautstärke. Fahrzeug C rast auf den ins Navi eingespeisten Zielort zu – doch falsche Koordinaten lassen es die Ausfahrt verpassen.

„Es läuft alles nach Plan, Leute. Ihr habt Vorsprung“, informiert Mister X seine Komplizen. Er überwacht die Operation vom Schreibtisch aus. Auf Monitoren sieht er live die GPS-Positionen der betreffenden Polizeifahrzeuge und was deren Frontkameras aufnehmen. Bankraub leicht gemacht. Was nach zweitklassigem Fernsehkrimi klingt, ist leider gar nicht so abwegig.

Scriptkiddies und Schwerverbrecher

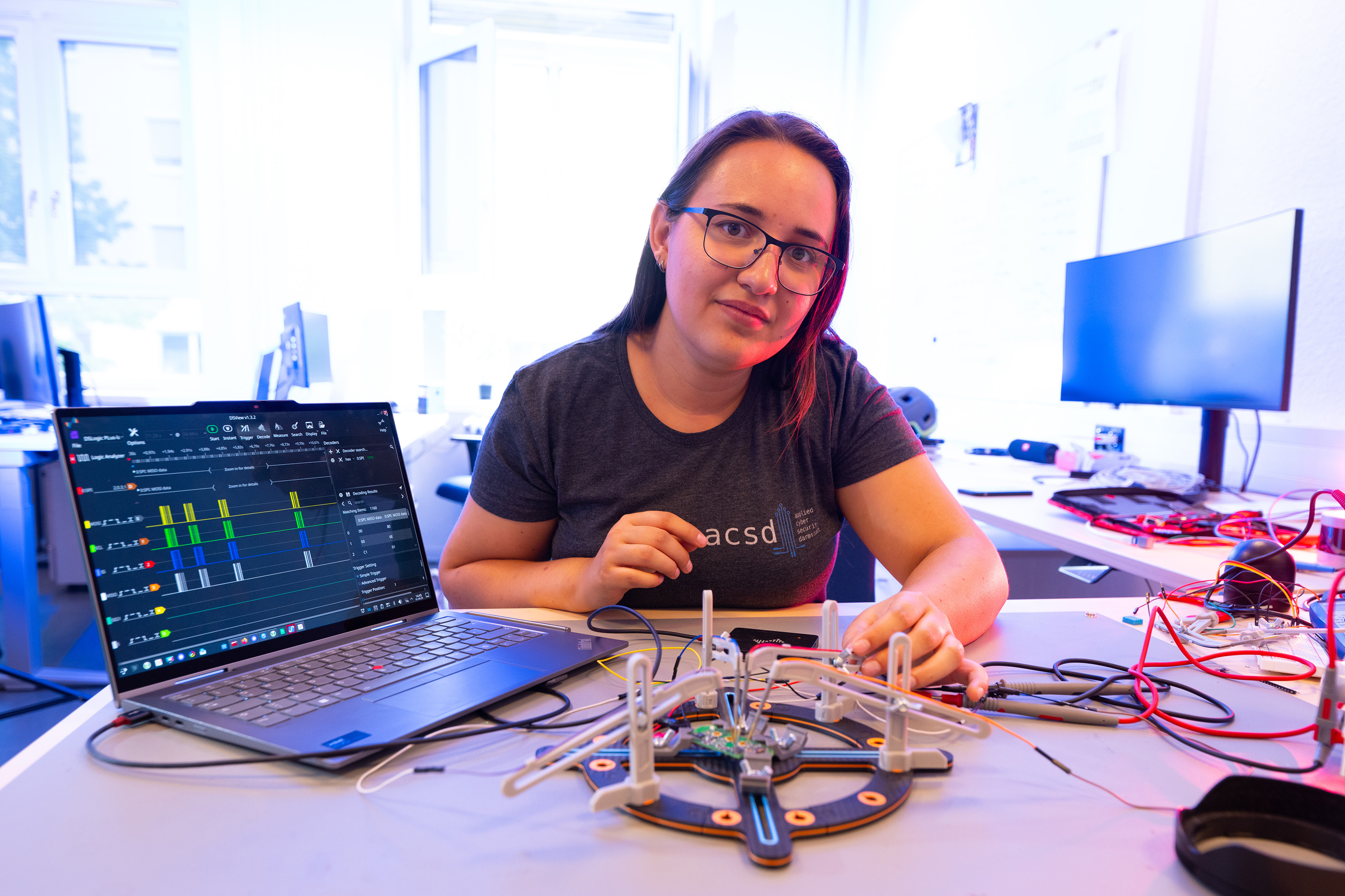

Wie lassen sich Fahrzeuge von Polizei, Feuerwehr oder Rettungsdienst gegen Cyberattacken schützen? Das ist Ausgangsfrage sowie Aufgabe des Projekts HECA, das Prof. Dr. Christoph Krauß leitet. Flankiert wird der Automotive-Experte von seinem Informatik-Kollegen und Funk-Experten Prof. Dr. Stefan Valentin. Die Doktoranden Hannah Nöttgen und Matteo Varotto bearbeiten Teilbereiche des Projekts. Ein Bachelor-Student und eine studentische Hilfskraft komplettieren das Team.

„Wo kommuniziert wird, eröffnen sich oft Angriffsmöglichkeiten“, sagt Krauß. Nach Angreifern und Motiven gefragt, sagt er: „Das Spektrum ist weit. Es fängt an bei sogenannten ‚Scriptkiddies‘ – das sind Leute, die ohne größeres IT-Know-how mit vorgefertigten Programmen austesten, welchen Schaden sie anrichten können.“ Manche mögen es lustig finden, Einsatzkräften das Leben schwer zu machen. Der Spaß hört auf, wenn dadurch Menschen in Gefahr geraten. Erst recht, wenn die Angreifer der Organisierten Kriminalität zuzurechnen sind und die Attacke – wie im fiktiven Beispiel – dazu dient, einem Verbrechen den Weg zu ebnen.

Die Leitfragen seines Projektteams formuliert Krauß so: „Welche Gefahren gibt es? Wie könnten Angreifer auf Polizeifahrzeuge zugreifen, sie überwachen, technische Systeme stören oder deaktivieren?“ Die IT-Sicherheits-Experten sprechen von Angriffsvektoren: Wege, Verfahren oder Methoden, über die Unbefugte Zugang zu Computernetzwerken, -systemen oder -anwendungen erlangen, indem sie Sicherheitslücken ausnutzen. Angreifer gelangen so an Informationen oder können ein System manipulieren.

Fördergeber des Projekts ist das Hessische Ministerium des Innern, für Sicherheit und Heimatschutz; es stellt von Oktober 2024 bis September 2026 gut 338.000 Euro bereit. Projektpartnerin ist die Hessische Polizei, konkret: das Hessische Landeskriminalamt und das Polizeipräsidium für Technik. „Das Ministerium kennt die Bedarfe sehr gut, koordiniert und vernetzt“, lobt Krauß das Zusammenspiel. „Mit der Polizei haben wir einen regelmäßigen Online-Call.“ Hinzu kommen Besprechungen in Wiesbaden und Darmstadt, wenn Fahrzeuge gebracht oder getauscht werden. „Die Polizei kann unmittelbar beeinflussen, welche Aspekte wir mit Priorität behandeln. Wir forschen direkt entlang des Bedarfs.“

Christoph Krauß – der Automotive-Experte

Prof. Dr. Christoph Krauß ist seit 2015 Professor für Netzwerksicherheit am Fachbereich Informatik und leitet gemeinsam mit Prof. Dr. Alexander Wiesmaier die Forschungsgruppe Applied Cyber Security Darmstadt (ACSD). Automotive Security and Privacy ist ein wichtiger Forschungsschwerpunkt für Krauß; zudem ist er auf Feldern wie Railway Security, IoT Security oder Post-Quanten-Kryptographie aktiv. Krauß ist Mitgründer und Head of Automotive Security Research bei der INCYDE GmbH. Er ist Sprecher der Fachgruppe IT Sicherheit, Mitglied des Fachbereichsrats und des hochschulübergreifenden Promotionszentrums Angewandte Informatik (PZAI) sowie Teil des Leitungsgremiums des Forschungszentrums Angewandte Informatik (fz ai).

Von GPS und WLAN über OBD2 bis USB und DAB

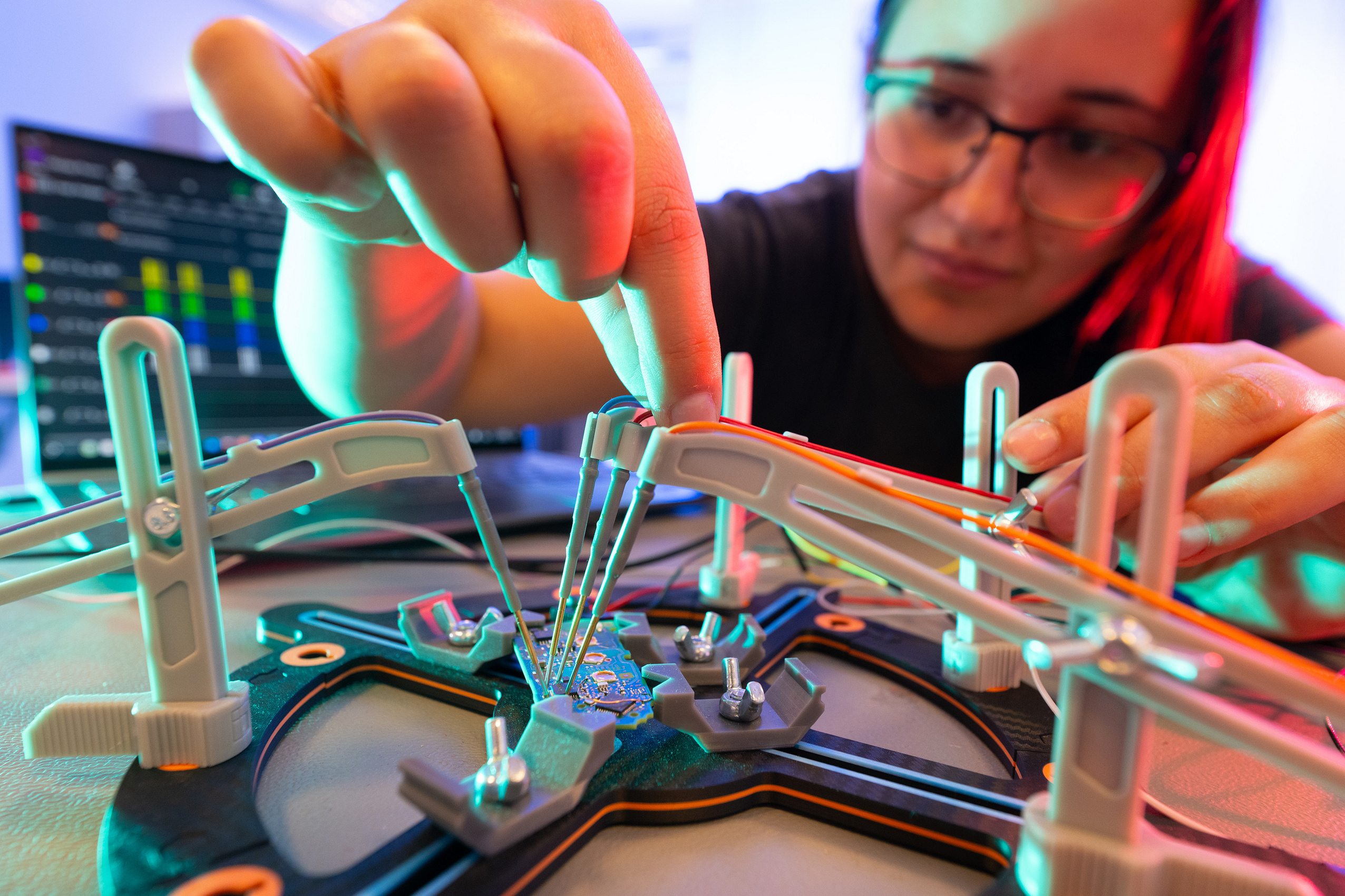

„Der physische Zugang zum Fahrzeug ist oft der erste Schritt zu weiteren Attacken“, sagt Hannah Nöttgen und beschreibt damit ihren Schwerpunkt im Projekt. „I’m the wireless guy“, stellt sich Matteo Varotto mit einem Augenzwinkern vor. Er fokussiert sich auf Funksignale. Beide beobachten ein mangelndes Bewusstsein für Datenschutz in Kombination mit Autos. „Datensicherheit beim Smartphone haben viele inzwischen im Blick. Aber die wenigsten machen sich Gedanken darüber, was ihre Autos alles über sie verraten“, sagt Matteo. „Moderne Autos sind Datenkraken“, warnt Hannah.

Fahrzeuge haben längst Mobilfunk, GPS, WLAN, Bluetooth und USB-Buchsen an Bord. Diese Kommunikationswege und Schnittstellen – Angriffsvektoren – nimmt das Team unter die Lupe. Hinzu kommen fahrzeugtypische Angriffspunkte. Zunächst einmal die OBD2-Schnittstelle: die seit Anfang der 2000er-Jahre gängige On-Board-Diagnose. Über die meist im Fahrerfußraum verbaute Buchse lassen sich nicht nur die Funktionen von abgasrelevanten Systemen und Steuergeräten auslesen. „Viele Hersteller implementieren darüber inzwischen auch Firmware-Updates“, weiß Christoph Krauß.

Angriffsvektoren ergeben sich zudem durch die zunehmende drahtlose Kommunikation moderner Autos mit anderen Fahrzeugen, Verkehrsteilnehmern oder smarter Infrastruktur, fachsprachlich: „Vehicle-to-Everything“ (V2X). HECA hat aber auch unscheinbarere potenzielle Angriffspunkte auf dem Radar, betont Krauß: „Auch DAB-Radios wurden schon manipuliert.“ Ballermann lässt grüßen.

Datenströme differenzieren und klassifizieren

„Am Anfang haben wir spielerisch ausprobiert, um ein Gefühl für Ansatzpunkte und gangbare Wege zu bekommen“, verrät Krauß. Danach wurden passende Methoden ausgewählt. Beim iterativen Vorgehen wechseln sich zwei Phasen immer wieder ab: „Zuerst machen wir Angriffsvektoren aus und simulieren Angriffe – dann entwickeln wir Maßnahmen, um die Fahrzeuge zu härten.“ Das „Härten“ im Projekttitel stammt vom englischen „hardening“ und meint in der Computertechnik, die Sicherheit eines Systems erhöhen. „Für uns ist es entscheidend, Datenströme zu differenzieren und klassifizieren“, sagt Krauß. Beispiel: Im Einsatz muss die Navigation möglich sein, wozu das Fahrzeug Karten- und Verkehrsdaten herunterlädt. Zugleich soll es aber potenziellen Angreifern seinen Standort nicht mitteilen. Expliziter Auftrag an das Projektteam: Die Maßnahmen sollen nicht-invasiv sein – also keine Kabel durchtrennen oder Antennen abbrechen – und zeitlich flexibel, also temporär aktivierbar.

„Wir schauen uns Angriffsvektoren umfassend und auf verschiedenen Ebenen an – Physik, Kommunikation oder Kryptografie“, erklärt Stefan Valentin. „In HECA untersuchen wir systematisch: Was senden die Fahrzeuge raus, was geht rein?“ Dabei kommt „Software Defined Radios“ (SDRs) eine wichtige Rolle zu. „Das sind programmierbare Sender und Empfänger“, sagt Valentin. „Der Computer generiert Funksignale in Software, die sich mit minimalem Hardware-Einsatz auf die Antenne bringen lassen.“ So lasse sich ausprobieren, demonstrieren und prototypisch implementieren, wozu man früher Chips bauen und programmieren musste. SDRs können Funksignale empfangen, aufzeichnen und analysieren, aber auch abspielen, also aufgezeichnete Signale reproduzieren oder manipulierte Signale generieren.

Stefan Valentin – der Funk-Experte

Prof. Dr. Stefan Valentin ist seit 2018 Professor für Mobile Netzwerke am Fachbereich Informatik sowie Mitglied des Fachbereichsrats und des Promotionszentrums Angewandte Informatik (PZAI). Gemeinsam mit dem Fachbereich EIT leitet er das 5GLab und ist leitendes Mitglied der Forschungsgruppe Netztechnologien. Valentin ist Gründer des Steinbeis-Transferzentrums Funktechnologie sowie Mitgründer und CTO der Open Radio Systems GmbH. Er erforscht Verfahren für 6G-Mobilfunk sowie für die physikalische Sicherheit von Funknetzen. Seine Algorithmen sind weltweit in Mobilfunknetzen implementiert und zu mehr als 30 Patenten angemeldet. Für das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat er unter anderem Jammer und Jamming-Bekämpfungsmethoden entwickelt.

Angriff auf die Abstandsschätzung

Anwendungsbeispiel: Bei den heute üblichen Keyless-Schließsystemen lässt sich die Autotür öffnen und das Fahrzeug starten, ohne dass der Schlüssel in ein Schloss gesteckt oder ein Knopf auf dem Schlüssel gedrückt werden muss. Das nutzen Angreifer für sogenannte Relay-Attacken: Sie positionieren Sender und Empfänger zwischen Fahrzeug und Schlüssel, fangen das Funksignal ab, leiten es um und können das Fahrzeug dann aufschließen. Verhindern soll das die von den Fahrzeughersteller entwickelte Abstandsschätzung auf Basis von Ultra-Wideband-Funksignalen. „Eine herausfordernde Aufgabe im Projekt ist ein Angriff auf diese Abstandsschätzung, der dieses Sicherheitsmerkmal aushebelt“, verrät Valentin.

Im und vor dem Gebäude D21 nimmt das Team einen gebrauchten VW Passat, einen neuen Mercedes-Benz Vito und einen vollelektrischen VW ID.3 in die Mangel. „Wir arbeiten mit aktuellen Fahrzeugen, haben aber auch zukünftige technische Herausforderungen im Blick“, sagt Christoph Krauß. Zum Beispiel die Ladeanschlüsse von Elektrofahrzeugen, über die auch Informationen mit der Ladeinfrastruktur ausgetauscht werden.

Eine andere Maßnahme, die das HECA-Team ausprobiert: die gezielte Störung der Funkkommunikation durch Störsignale. „Wir sprechen von Jamming“, sagt Valentin. Dabei sendet ein Störer Signale, die die tatsächliche Kommunikation ausschalten. Die entwickelten Jammer haben eine geringe Reichweite, sodass sie nur das Fahrzeug stören und nicht etwa Notrufe im Umfeld. Valentin nennt ein typisches Anwendungsbeispiel: „Das kann vor Ausspähen schützen, indem man das Aussenden der Standortdaten des Fahrzeugs verhindert.“

Ähnliche technische Gene ergeben großen Hebel

Die meisten der gewonnenen Erkenntnisse sind auf jene Fahrzeuge übertragbar, die unter der Notrufnummer „112“ ausrücken. Was nicht weniger wichtig ist: Würde der Löschzug der Feuerwehr zum falschen Ort gelotst oder käme der Rettungswagen nicht vom Fleck, könnte das schnell Menschenleben kosten. Viele Ergebnisse könnten sogar noch grundsätzlicheren Nutzen haben, sagt Krauß: „Polizeifahrzeuge haben ja dieselbe technische Basis wie normale Pkw. Damit ist das meiste, das wir erarbeiten, auch für Standardfahrzeuge relevant.“ HECA könnte also nicht nur die mit Blaulicht und Funkgerät ausgerüsteten Fahrzeuge sicherer machen.

In der ersten Projekthälfte hat das HECA-Team die Fahrzeuge im Stand oder bei Schritttempo bearbeitet. Demnächst schalten sie in die höheren Gänge. „Als Nächstes planen wir Angriffe bei schneller Fahrt in abgesicherter Umgebung“, verrät Krauß. Ein Polizei-Übungsplatz sei schon angefragt. Das HECA-Team der h_da gibt also alles, um Angreifern das Einhacken in die Fahrzeugsysteme zu erschweren. Damit es stattdessen für Mister X und seine Kumpane heißt: „Access denied – Zugriff verweigert“.

Kontakt zur h_da-Wissenschaftsredaktion

Christina Janssen

Wissenschaftsredakteurin

Hochschulkommunikation

Tel.: +49.6151.533-60112

E-Mail: christina.janssen@h-da.de

Fotografie: Markus Schmidt

Never mind the Polizei – here’s the FB I

Weitere verwandte impact-Beiträge

Car Hacking (2021)

Interview zu RESURREC (2023)

Projekt NERO I. (2023)

Vehicle-to-Game (2024)

Projekt NERO II. (2025)